Nim : 1605551120

Mata Kuliah : Network Operating Sistem

Dosen : I Putu Agus Eka Pratama, ST.,

MT

Teknologi Informasi / Fakultas

Teknik / Universitas Udayana

Pendahuluan

Matakuliah

Network Operating System merupakan matakuliah yang membahas seputar sistem

operasi yang digunakan dalam dunia jaringan komputer. Dalam matakuliah ini

membahas teknologi cloud computing secara umum dan peran NOS

pada teknologi cloud computing

Cloud Computing

Cloud

computing atau secara kata bila diterjemahkan kedalam Bahasa Indonesia dapat

berbunyi “Komputasi Awan”,adalah gabungan pemanfaatan teknologi komputer

(‘komputasi’) dan pengembangan berbasis Internet (‘awan’). Cloud computing

adalah sebuah konsep pemahaman dalam rangka pembuatan kerangka kerja komputasi

secara online lokal (LAN) maupun global (internet) dimana terdapat beragam

aplikasi maupun data dan media penyimpanan yang dapat diakses dan digunakan

secara berbagi (shared service) dan bersamaan (simultaneous access) oleh para

pengguna yang beragam – mulai dari perseorangan sampai kepada kelas pengguna

korporasi atau perusahaan.

Awan

(cloud) adalah metafora dari internet, sebagaimana awan yang sering digambarkan

di dalam diagram jaringan komputer. Sebagaimna awan dalam diagram jaringan

komputer tersebut, awan (cloud) dalam Cloud Computing juga merupakan abstraksi

dari infrastruktur kompleks yang disembunyikannya. Ia adalah suatu metoda

komputasi di mana kapabilitas terkait teknologi informasi disajikan sebagai

suatu layanan (as a service), sehingga pengguna dapat mengaksesnya lewat

Internet (“di dalam awan”) tanpa mengetahui apa yang ada didalamnya, ahli

dengannya, atau memiliki kendali terhadap infrastruktur teknologi yang

membantunya.

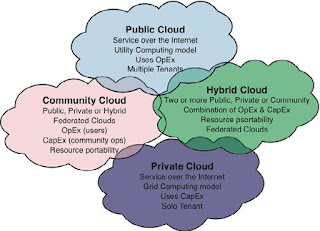

4 Deployment Model Infrastruktur

Cloud Computing

- Private CloudDeployment Model Infrastruktur private cloud memberikan layanan infrastruktur cloud yang dapat dioperasikan hanya untuk sebuah perusahaan atau organisasi tertentu saja. Pengguna/Pelanggan yang menggunakan model infrastruktur private cloud biasanya organisasi dengan skala yang besar (perusahaan besar). Model Infrastruktur private cloud dapat dikelola sendiri oleh organisasi atau oleh pihak ke-tiga dengan lokasi on-site maupun off-site.

- Public Cloud Model infrastruktur public cloud memberikan jenis layanan yang disediakan untuk umum (public) atau untuk group perusahaan. Kelebihan dari infrastruktur public cloud yaitu dapat dibagikan ke berbagai pengguna (user) yang berbeda. Public Cloud juga tergolong murah dan mudah untuk setup atau meng-setting layanan. Layanan ini disediakan oleh perusahaan penjual layanan cloud, seperti AWS, Google, Microsoft, Azure, dan Rackspace.

- Community Cloud Model infrastruktur community cloud merupakan infrastruktur digunakan secara bersama-sama oleh beberapa organisasi atau perusahaan yang memiliki kesamaan kepetingan (bisnis). Misalanya dari sisi misinya, atau tingkat keamanan yang dibutuhkan, dan lain sebagainya. Community Cloud ini merupakan “pengembangan terbatas” dari private cloud. Dan sama layaknya private cloud, infrastruktur cloud yang ada bisa di-manage atau dikelola oleh salah satu dari organisasi tersebut ataupun juga oleh pihak ke-tiga.

- Hybrid Cloud Hybrid Cloud merupakan komposisi dari dua atau lebih infrastruktur cloud, seperti Private, Community, atau Public Cloud. Walaupun secara entitas mereka tetap berdiri sendiri-sendiri, tetapi infrastruktur tersebut dapat dihubungkan oleh suatu teknologi/mekanisme tertentu. Teknologi ini lah yang dapat memungkinkan portabilitas data dan aplikasi antar cloud tersebut. Misalnya, mekanisme load balancing yang antarcloud, dimana alokasi sumber daya bisa dipertahankan pada level yang optimal.

3 Model Layanan Cloud Computing

Berdasarkan

jenis layanannya cloud computing dibagi menjadi 3 (tiga) macam, yaitu:

- Software as a Service (SaaS)Layanan yang menyediakan aplikasi jadi / siap pakai kepada End user. Ciri dari layanan ini adalah user tidak perlu membuat aplikasi, tidak perlu menyiapkan tempat dan juga infrastruktur.Contoh SaaS adalah gmail, ymail, facebook, twitter, dropbox. atau yang berbayar seperti salesforce, office365, dsb.

- Platform as a Service (PaaS) Layanan yang menyewakan “tempat” untuk menjalankan aplikasi dari user. Tempat yang dimaksud seperti sistem operasi, database, framework, dsb yang merupakan wadah untuk berjalannya aplikasi. Ciri dari layanan ini adalah user tidak perlu melakukan maintenance dan tidak perlu menyiapkan infrastruktur. Sehingga user dapat tetap fokus membangun aplikasinya.Contoh Pass adalah Windows Azure, Amazon Web Service, GoogleApp Engine.

- Infrastructure as a Service (IaaS)Layanan yang menyewakan infrastruktur IT kepada user yang ingin membangun layanan cloud. Infrastruktur disini bersifat fisik, bisa berupa memory, penyimpanan, server, jaringan, dsb. Hal-hal seperti membuat aplikasi dan konfigurasinya diserahkan kepada user. Cloud provider hanya menyediakan infrastruktur berdasarkan request dari user. Ciri layanan ini adalah jika user ingin mengupgrade memory atau menambah server, user tinggal menghubungi provider kemudian provider akan menyediakan sesuai dengan permintaan.Contoh IaaS adalah Amazon EC2, Rackspace cloud.

Mengapa harus Cloud

Computing?

- Pengurangan Biaya Investasi Hardware. Investasi hardware dapat ditekan lebih rendah karena virtualisasi hanya mendayagunakan kapasitas yang sudah ada. Tak perlu ada penambahan perangkat komputer, server dan pheriperal secara fisik. Kalaupun ada penambahan kapasitas harddisk dan memori, itu lebih ditujukan untuk mendukung stabilitas kerja komputer induk, yang jika dihitung secara finansial, masih jauh lebih hemat dibandingkan investasi hardware baru.

- Kemudahan Backup & Recovery. Server-server yang dijalankan didalam sebuah mesin virtual dapat disimpan dalam 1 buah image yang berisi seluruh konfigurasi sistem. Jika satu saat server tersebut crash, kita tidak perlu melakukan instalasi dan konfigurasi ulang. Cukup mengambil salinan image yang sudah disimpan, merestore data hasil backup terakhir dan server berjalan seperti sedia kala. Hemat waktu, tenaga dan sumber daya.

- Kemudahan Deployment. Server virtual dapat dikloning sebanyak mungkin dan dapat dijalankan pada mesin lain dengan mengubah sedikit konfigurasi. Mengurangi beban kerja para staff IT dan mempercepat proses implementasi suatu sistem.

- Mengurangi Panas. Berkurangnya jumlah perangkat otomatis mengurangi panasnya ruang server/data center. Ini akan berimbas pada pengurangan biaya pendinginan/AC dan pada akhirnya mengurangi biaya penggunaan listrik

- Mengurangi Biaya Space. Semakin sedikit jumlah server berarti semakin sedikit pula ruang untuk menyimpan perangkat. Jika server ditempatkan pada suatu co-location server/data center, ini akan berimbas pada pengurangan biaya sewa

- Kemudahan Maintenance & Pengelolaan. Jumlah server yang lebih sedikit otomatis akan mengurangi waktu dan biaya untuk mengelola. Jumlah server yang lebih sedikit juga berarti lebih sedikit jumlah server yang harus ditangani

- Standarisasi Hardware. Virtualisasi melakukan emulasi dan enkapsulasi hardware sehingga proses pengenalan dan pemindahan suatu spesifikasi hardware tertentu tidak menjadi masalah. Sistem tidak perlu melakukan deteksi ulang hardware sebagaimana instalasi pada sistem/komputer fisik

- Kemudahan Replacement. Proses

penggantian dan upgrade spesifikasi server lebih mudah dilakukan. Jika server

induk sudah overload dan spesifikasinya tidak mencukupi lagi, kita bisa dengan

mudah melakukan upgrade spesifikasi atau memindahkan virtual machine ke server

lain yang lebih powerful.

Referensi[1] I Putu Agus Eka Pratama,“PPT Matakuliah Network Operating System Pertemuan 11 : NOS dan Cloud Computing ” 2018.